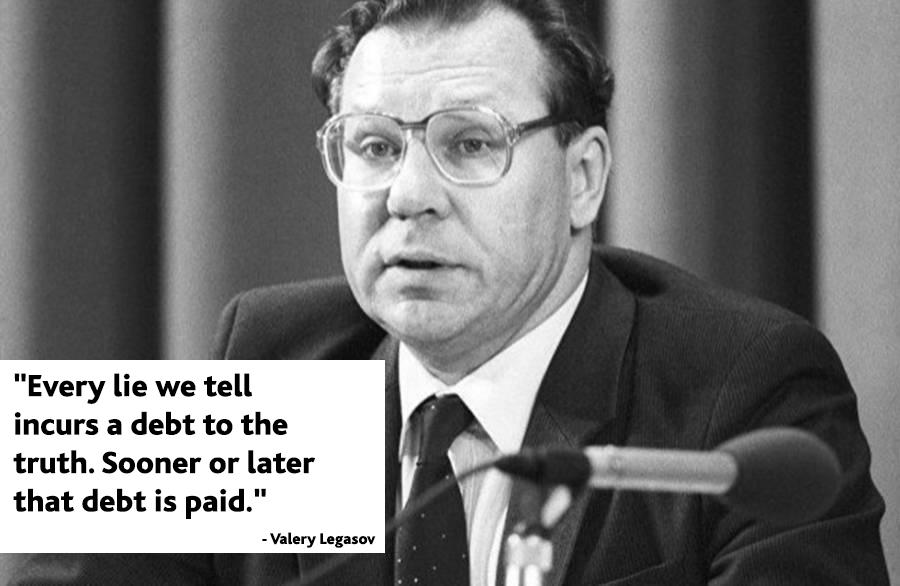

Und am Ende stellt die Wahrheit die Rechnung.

Vielleicht wissen nur wenige von Ihnen, was das SGX-Modul Ihrer CPU ist. Und vielleicht wissen Sie nicht, wie es mit DRM zusammenhängt. Vielleicht wissen Sie also nicht, was gerade mit Intels und AMDs CPUs passiert.

Die Geschichte ist lang genug. Sie werden genau wissen, was ein DRM ist. Ein DRM ist ein System (Digital Rights Management), das dazu dient, eine Person daran zu hindern, digitale Inhalte zu nutzen, wenn sie nicht über die Rechte dazu verfügt. DRM funktioniert in sehr kurzer Zeit), indem sichergestellt wird, dass Sie beim Lesen eines Inhalts die Ausführung eines Codes aufrufen, den Sie nicht angefordert haben, der prüft, ob Sie die Rechte für diesen bestimmten Inhalt haben.

Das Problem der Medienindustrie (La RRIIAA, aber auch Pixar, Disney & Co) war damals, dafür zu sorgen, dass niemand die Inhalte sehen konnte. Sie hatten also einen guten Start bei der Suche nach einer Vereinbarung mit den Softwareherstellern, um überall Kontrollen einzubauen.

Microsoft hat zugestimmt, nur zu diesem Zweck Code in das Betriebssystem einzuschleusen. Aber Apple (das damals Intel verwendete) tat dies nicht. Auch die Linux-Entwickler waren darüber nicht erfreut.

Also wandten sich die großen Medien direkt an die CPU-Hersteller. Die CPU führt so viel Zeug aus, sagten sie (es stimmt: Es gibt eine ganze Kopie eines Betriebssystems namens "Minix"), dass ein weiteres bisschen keinen Unterschied machen würde.

So entstand das „SGX“-Modul der CPUs, das laut Hersteller die Sicherheit der Rechner garantieren musste, während es hauptsächlich darum ging, dass NUR der Code, den „einige“ zugelassen hätten, auf dem Rechner laufen konnte.

Darüber hinaus ermöglichte das „Sicherheits“-Modul denjenigen mit den richtigen kryptografischen Anmeldeinformationen, ausführbare Dateien zu schreiben, die ohne Ihr Wissen direkt in den Fetch-Cache der CPU geladen wurden.

https://en.wikipedia.org/wiki/Next-Generation_Secure_Computing_Base

So weit, ist es gut? Endet die Geschichte des Missbrauchs?

Nein. Denn es kommt vor, dass etwas, das NICHT getan wird, um die Sicherheit zu gewährleisten, KEINE Sicherheit garantieren kann, und etwas, das Ihnen die Kontrolle darüber entzieht, was Sie mit dem Computer tun können, gibt UNVERMEIDLICH jemand anderem die Kontrolle.

Was bedeutet das?

Das bedeutet, dass der Mikrocode von Intel und AMD entschlüsselt wurde.

https://news.ycombinator.com/item?id=32148318

und als ob das nicht genug wäre, öffentlich gemacht:

https://github.com/chip-red-pill/MicrocodeDecryptor

Was bedeutet es in aller Kürze?

Es gibt zwei Möglichkeiten: alarmierender und weniger alarmierend.

Um den Mikrocode in die Hände zu bekommen und ihn zerlegen zu können (zu entdecken, dass er einen anderen Code aufruft, der immer in der CPU enthalten ist), müssen mehrere Dinge beachtet werden. Zum Beispiel, wie in der Vergangenheit Intel (wohlgemerkt sogar AMD) auf die Entdeckung von Bugs in der CPU einfach mit einer Änderung des Microcodes reagiert hat.

In der Praxis kann das Betriebssystem bestimmten Code in die CPU laden, wenn er von Intel oder einer anderen Stelle signiert ist, die über die kryptografischen Schlüssel verfügt, wie die CIA oder das FBI. Auf diese Weise ist es möglich, dass Ihre CPU andere Dinge tut, als Sie denken.

Gehen wir einen Schritt zurück: Ihre Intel-CPU ist nicht wirklich „eine“ RISC-CPU. Seit der Zeit von Pentium, als entdeckt wurde, dass die RISC-Befehlssätze effektiver waren, beschloss Intel, einen Prozessor zu bauen, der „innerhalb“ RISC war, aber um nicht die gesamte Kompatibilität im Prozessor zu verlieren, setzte es ein Subsystem ein, das es "übersetzte" den Code (die Programme und das Betriebssystem), den Sie ausgeführt haben, in RISC-Code, der dann tatsächlich in der "echten" CPU ausgeführt wurde, die "im Inneren" versteckt war.

Um diese Übersetzungsarbeit zu leisten, haben sie einige Module eingefügt, die nicht mehr gezählt werden, da die verschiedenen Branchen im Laufe der Zeit eintrafen und die CPU zwangen, Dinge zu tun, um die Sie nicht gebeten hatten.

Machen Sie ein Programm, um DRM-blockiertes Zeug zu lesen? Keine Sorge: Die von Ihnen geschriebenen Anweisungen müssen einige Module durchlaufen, die Mikrocode enthalten, bevor sie die CPU erreichen. Und diese Module werden zufälligerweise im Weg stehen. OPS.

Oder, was weiß ich, die CPU kann entscheiden, den Start NUR zu autorisieren, wenn ein bestimmtes TPM vorhanden ist und in der EFI-Partition eine bestimmte kryptografische Signatur vorhanden ist (bisher nur von Microsoft).

Abgesehen davon, was sagt uns das, was passiert ist?

Dass es Mikrocode und Module in den Prozessoren gibt, ist bekannt.

Ob sie so viele Dinge taten oder so mächtig waren, weniger. Es war bekannt, dass eine Kopie von Minix sozusagen in den CPUs lief

https://www.zdnet.com/article/minix-intels-hidden-in-chip-operating-system/

Was nicht vermutet wurde, ist, wie dieser Mikrocode und insbesondere der Mikrocode, der von jedem mit den richtigen kryptografischen Schlüsseln injiziert werden kann, leistungsfähig ist und jeden anderen Code aufrufen kann.

Oder besser gesagt, es wurde vermutet, aber es gab keine Beweise dafür, dass es so mächtig war: Joanna Rutkowska sprach bereits davon

https://www.youtube.com/watch?v=rcwngbUrZNg

Was passiert ist, war einfach, dass es bisher keine Bedingungen dafür gab, dass die Scheiße den Lüfter traf.

Sie haben vielleicht schon von Stuxnet gehört. Es war ein Regierungswurm, der entwickelt wurde, um sich in Firmware zu verstecken und bestimmte Zentrifugen im Iran anzugreifen.

Der Rest der Welt war jedoch in relativem Frieden. Aber wenn wir uns die Prozessoren ansehen, die heute unter dem Problem leiden, stellen wir fest, dass sie in vielen Industrie- und IoT-Anwendungen vorkommen.

Und jetzt, die Antwort auf „was ist, wenn es den Russen gelingt, die Schlüssel von Intel zu bekommen, um die Firmware auf der CPU zu installieren“, lautet die Antwort…. dass wir bis zum Hals in der Scheiße stecken.

Und selbst wenn China immer mehr zu einem Feind der USA wird und Intel mindestens eine Fabrik in China in Chengdu hat und die chinesischen Dienste es schaffen, diese Schlüssel in die Hände zu bekommen, können sie buchstäblich die Hälfte der CPUs der Welt übernehmen.

Aber wenn du es wüsstest, was ist der Punkt? Der Punkt ist, dass „Wissen“ mehrere Bedeutungen hat. Es ist eine Sache, abstrakt zu wissen, "es gibt einen Mikrocode in der CPU, vielleicht verschlüsselt, der Dinge tut". Es ist eine Sache, den Mikrocode zu SEHEN, ihn herauszuholen und zu sehen, was er tut.

Ein Hacker kann damit beginnen, eine Uhr zu zerlegen, obwohl er genau weiß, dass es Zahnräder und Federn gibt, die die Zeit anzeigen. Aber während er es zerlegt, wird er immer mehr entdecken, welche Zahnräder, wie sie zerlegt werden, wie sie funktionieren, welche Mängel sie haben und wie man eine Uhr nachlaufen lässt.

An diesem Punkt hat der Hacker gewonnen.

Wenn Sie sich Rutkowskas Video ansehen, verstehen Sie, was HEUTE passiert: aber das Video ist von vor sieben Jahren. Nur war damals in gewisser Weise bekannt, dass gewisse Dinge existieren, aber nicht, wie sie funktionieren.

Die Tatsache, dass die Hacker kommen, um die Zahnräder zu zerlegen, bedeutet, dass sie kurz vor dem Punkt stehen, an dem sie beginnen können, sie zu verstehen und zu optimieren.

Die Zeit rückt immer näher, wenn die schlechte Praxis, Mafia-Praktiken zu gefallen, indem Scheiße in Prozessoren gesteckt wird, den Preis darstellen wird.

Hacker beginnen, die Zahnräder in die Finger zu bekommen.